・XbashはMicrosoft WindowsとLinuxサーバーをターゲットにしています。

・クリプトマイニングとランサムウェアの機能を備えています。

・当初はPythonで書かれたこのマルウェアは、現在も開発中です。

Cyber Threat Allianceは、複数の企業が収集したデータを引用して、1年以内に暗号マイニングマルウェアの検出が459%増加したと報告しています。暗号通貨がハッカーの間で価値があると思われている限り、違法なマイニング活動は今後も増え続けると考えられます。

現在、犯罪者たちは、暗号通貨を違法に搾取するだけでなく、暗号通貨を使った身代金要求やハイジャックまで、利益を上げる方法を拡大しています。彼らは、組織のイントラネットを攻撃し、ドメイン名をスキャンし、可能な限りあらゆる場所からより多くの脆弱な箇所を収集することによって、領域を拡大しています。

最近、Palo Alto Networks社は、Xbashと名付けられた新しいマルウェア・ファミリーを発見しました。このマルウェアはWindowsとLinuxサーバーを標的としており、一般的にパッチが適用されていない脆弱性と脆弱なパスワードを攻撃することで拡散します。

Xbashはクリプトマイニングとランサムウェアの機能を持っています。WannaCryと同様、自己増殖し、企業ネットワーク上で急速に拡散する(実行時)。Linux上で動いているデータベースを破壊し、身代金(データのブロック解除や復号化のための金銭)を支払ってもデータが復元される保証はありません。

このマルウェアは暗号マイニング、自己増殖、ボットネット、ランサムウェアを組み合わせています。このマルウェアは、クリプトマイニングと自己増殖機能ではWindowsベースのシステムを、ボットネットとランサムウェア機能ではLinuxベースのシステムを標的としています。

これまでのところ、Xbashを使った犯罪に、48人のユーザーが6000ドルものビットコインを支払っています。しかし、データが復旧したユーザーは一人もいない。実際、身代金の支払い後に復旧を可能にする機能は検出されていません。

Palo Alto Networksは、このランサムウェアが、遠隔操作システムベースのランサムウェアなど、他のランサムウェア攻撃にも関連しているIron Groupによって開発された可能性が高いと推測しています。

Xbashの技術的特徴

Xbashは保護されていないサービスに入りこみ、被害者のMongoDB、PostgreSQL、MySQLデータベースを消去し、ビットコインで身代金を要求します。Windowsプログラムへの感染と自己増殖には、Hadoop、ActiveMQ、Redisの3つの既知の脆弱性が利用されています。

このマルウェアは最初にPythonで書かれ、その後PyInstallerツールによってLinuxのELF実行ファイルに変換されました。C2サーバーからドメイン名とIPアドレスを取得して、悪用します。

無防備なRedisサービスを悪用して、オペレーティング・システムを検出し、悪意のあるVBScriptとJavaScriptのペイロードを送信して、Microsoft Windows上でクリプト・マイナーをダウンロードして実行します。

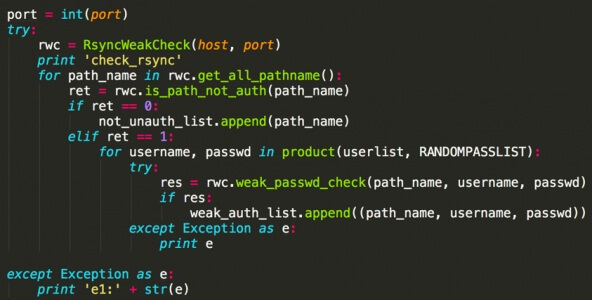

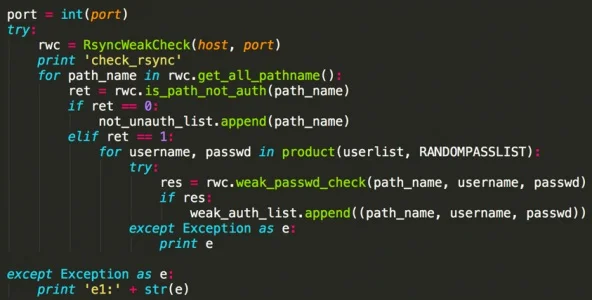

XbashがRsyncのようなサービスをブルートフォースしようとする様子 | 提供: Palo Alto Networks

XbashがRsyncのようなサービスをブルートフォースしようとする様子 | 提供: Palo Alto Networks

Palo Alto Networksは現在までに4バージョンのXbashを発見しています。ボットネットは2018年5月から稼働しています。これらのバージョン間のタイムスタンプとコードの違いが、このマルウェアが現在も開発中であることを示しています。

システムを保護する方法は?

同社はすでにアンチウイルスを通じてELFおよびPEフォーマットのシグネチャをリリースし、Xbashから顧客を保護している。また、この攻撃を追跡するAutoFocusというタグも作成しています。

しかし、より安全を強化するために、独自にいくつかの対策を講じることができます。まず、デフォルトのパスワードを使用せず、セキュリティアップデートをインストールし続ける、エンドポイントセキュリティを導入する、未知のURLにアクセスさせない、いつでも厳密で効果的なバックアップを維持することなどが挙げられます。