・新しい音響サイドチャネル攻撃は、スマートフォンのスピーカーとマイクを使用してユーザーの情報を盗みます。

・音波を生成して、タッチスクリーン上のユーザーの指の動きを追跡します。

・これにより、Androidフォンで可能なロック解除パターンの数を70%削減できます。

過去数十年の間に、レーダーとソナーシステムは、人間の手、腕、指、またはその他の身体部分の動きを追跡することにより、コンピューターと人間の間の相互作用を改善するために広範囲に開発されてきました。ただし、この分野でこれまでに行われた調査では、セキュリティへの影響を調査することはめったにありません。

最近、ランカスター大学とリンショーピング大学の研究者は、新しいクラスのセキュリティ脅威を特定しました。彼らは、音波を通して人間の動きを追跡することの警戒すべきセキュリティへの影響を報告しています。

以前の研究では、アクセラレータ、ビデオ映像、または汚れを読み取ることによってロック解除パターンをハッキングするためのいくつかの手法を分析していました。ただし、これはまったく別のケースであり、最初のアクティブな音響サイドチャネル攻撃です。

どのように使用可能か?

新しいアクティブな音響サイドチャネル攻撃は、Androidの画面ロックパターンなどの機密データをハッキングするために利用できます。このような攻撃を構築して実行するために、研究者はSonarSnoopという名前の一般的な価値のフレームワークを開発しました。

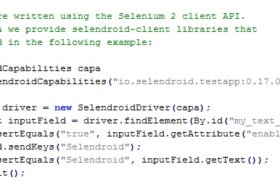

このフレームワークでは、音響信号はスピーカーから放出され、エコーはマイクを介してキャプチャされます。これにより、スマートフォンの音響システムがソナーシステムとして動作します。このフレームワークによって放出される音波は、18〜20キロヘルツの範囲に収まるため、人間の耳には聞こえません。

オブジェクト(この場合はスマートフォン)は静的であるため、すべてのエコーが同時に到着し、ユーザーが画面上で指を動かすと違いが分析されます。このシフトを視覚化し、動きを観察するために、研究者はこれらの受信信号をエコープロファイルマトリックスに変換しました。

次に、さまざまなマイクで観測されたすべての信号を結合して、ストロークと屈折を正確に測定します。エコーストリームは、ユーザーの指の動きのデータを提供するだけでなく、ユーザーの秘密も明らかにします。

研究者は、Androidのロック解除パターンでのSonarSnoopのパフォーマンスを評価しました。具体的には、10人のユーザーからの合計12のロック解除パターンデータ収集を使用し、それらを機械学習アルゴリズムに供給して各ストロークを分類しました。

理論的には、389,112の可能なロック解除パターンがありますが、それぞれが同じ確率でユーザーによって選択されるわけではありません。ユーザーはパターンの選択に偏りがあり、パターンのロック解除の可能性を測定するためにいくつかのアルゴリズムが開発されています。

この手法を使用すると、電話のロックを正常に解除する試行回数を最大70%減らすことができます(Android5.0.1で実行されているGalaxyS4でテスト済み)。

上の画像は、Samsung Galaxy S4で、上部と下部のスピーカーの簡略化されたパスと、上部と下部のマイクに到達するエコーを示しています。

この手法はまだ完全ではありません。数十の制限があり、改善の余地があります。まず第一に、それがスピーカーから音波を発することができるように、電話で実行されている悪意のあるコードがなければなりません。

システムはパターン内のストロークの明確な分離に依存しているため、ユーザーが語尾変化で一時停止しない場合、異なるストロークを区別することはまったく不可能です。さらに、研究者は限られた数の入力で実験を行ったので、より多様なパターンでデータを拡張することは有用でしょう。

テストはスマートフォンで実施されますが、この手法は、スピーカーやマイクが利用できる他のタイプのコンピューティングデバイスやその周辺にも適用できます。研究者は、さまざまな条件でのそのような攻撃の有効性を調査および認定し、それらの条件のそれぞれに対する最善の対策を調査することを計画しています。